Хочу попробовать разобрать, как развернуть Сервер Dr.Web Enterprise Security Suite on Linux (64-bit), в роли Linux системы выступит Ubuntu 22.04 Server, т.к. все сервисы я перевожу с Ubuntu 18.04 LTS на новый релиз LTS. По итогу данный сервер с ролью сервиса централизованной защиты антивирусной сети станет центром куда буду подключены разъездные сотрудники, сотрудники другого склада и возможно избранные компьютеры пользователей который со своих рабочих мест работают на удаленке. Хотя тут как посмотреть, они подключаются по RDP через Remote Desktop Gateway и политиками из дома в офисную сеть ничего не могут скопировать, вообщем посмотрим.

Шаг №1: На систему Ubuntu 22.04 LTS Server устанавливаю пакеты которые мне в работе нужны и изменяю на удобно понимаемое имя системы:

ekzorchik@srv-us2204a:~$ sudo apt-get install net-tools ekzorchik@srv-us2204a:~$ sudo nano /etc/hostname srv-drweb ekzorchik@srv-us2204a:~$ ekzorchik@srv-us2204a:~$ sudo nano /etc/hosts 127.0.0.1 localhost #127.0.1.1 srv-us2204a 172.33.33.113 srv-drweb ekzorchik@srv-us2204a:~$ sudo rm -Rf /var/lib/apt/lists ekzorchik@srv-us2204a:~$ sudo apt-get update && sudo apt-get upgrade -y ekzorchik@srv-us2204a:~$ sudo reboot

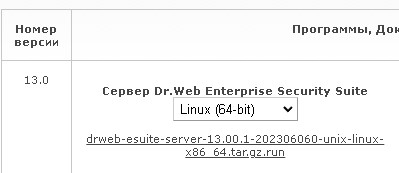

Шаг №2: С личного кабинета Dr.Web Бизнес скачиваю серверную часть под Linux систему:

https://my.drweb.ru/biz/login/ - login&pass и нажимаю "Войти в аккаунт" -

Скачиваю ключевой файл: agent.key

(Программа и документация) нажимаю скачать — (Мастер скачиваний) выбираю (Серверы) и отмечаю Linux и нажимаю "Отправить"

- После чего

выбираю версию Центра управления: 13.0 Сервер Dr.Web Enterprise Security Suite:выбираюLinux (64-bit), вижу сформированную ссылку, через правый клик по ней копию путь до файла скачивания.

ekzorchik@srv-drweb:~$ wget https://cdn-download.drweb.com/pub/drweb/esuite/13.0.1/drweb-esuite-server-13.00.1-202306060-unix-linux-x86_64.tar.gz.run ekzorchik@srv-drweb:~$ file drweb-esuite-server-13.00.1-202306060-unix-linux-x86_64.tar.gz.run drweb-esuite-server-13.00.1-202306060-unix-linux-x86_64.tar.gz.run: POSIX shell script executable (binary data) ekzorchik@srv-drweb:~$ chmod +x drweb-esuite-server-13.00.1-202306060-unix-linux-x86_64.tar.gz.run ekzorchik@srv-drweb:~$ sudo ./drweb-esuite-server-13.00.1-202306060-unix-linux-x86_64.tar.gz.run To continue the installation, you must accept the License Agreement. Accept? (yes/NO) yes To use the settings specified during the previous installation, enter the backup path. If the backup is stored in the default location (/var/tmp/drwcs), press Enter. To install the Server from scratch without using previously saved settings, enter 0. нажимаю клавишу Enter Making initial product revision ... Installation of drweb-esuite is complete. Automatically generated password for the default administrator (admin): password Installation completed. Log is written to file /home/ekzorchik/230710151522.923.install.log ekzorchik@srv-drweb:~$ Должны быть открыты порты (либо sudo netstat -tulpn или sudo ss -tulpn) TCP: 9080 9081 2193, UDP 2193 2197. ekzorchik@srv-drweb:~$ sudo netstat -tulpn | grep drw tcp 0 0 0.0.0.0:2193 0.0.0.0:* LISTEN 14122/drwcsd tcp 0 0 0.0.0.0:9081 0.0.0.0:* LISTEN 14122/drwcsd tcp 0 0 0.0.0.0:9080 0.0.0.0:* LISTEN 14122/drwcsd udp 0 0 0.0.0.0:2193 0.0.0.0:* 14122/drwcsd udp 0 0 172.33.33.113:2197 0.0.0.0:* 14122/drwcsd udp6 0 0 fe80::7829:6fff:fe:2197 :::* 14122/drwcsd ekzorchik@srv-drweb:~$

Шаг №3: См. сколько оперативной памяти отъедает от системы процесс Dr.Web: (302 Mb)

ekzorchik@srv-drweb:~$ sudo ps aux | grep drw drwcs 14122 1.8 3.0 309556 120844 ? Sl 15:16 0:27 /opt/drwcs/bin/drwcsd -home=/opt/drwcs -var=/var/opt/drwcs -etc=/var/opt/drwcs/etc -rotate=10,10m -verbosity=info -log=/var/opt/drwcs/log/drwcsd.log -conf=/var/opt/drwcs/etc/drwcsd.conf -pid=/var/opt/drwcs/run/drwcs.pid -user=drwcs -group=drwcs -daemon ekzorch+ 14436 0.0 0.0 6476 2280 pts/0 S+ 15:41 0:00 grep --color=auto drw ekzorchik@srv-drweb:~$

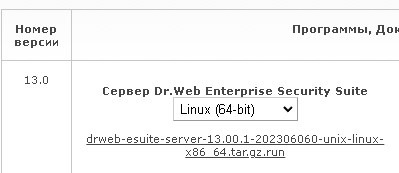

https://172.33.33.113:9081/esuite/index.ds -

Login: adminPass: password

и вот я внутри центральной консоли

Нажимаю на «Please specify your email address in the administrator account preferences. Otherwise, the password reset option will be unavailable if needed.» и для дефолтной учетной записи с логином admin прописываю

Email address: к примеру support@host.comInterface language: РусскийDate format: DD-MM-YYYY HH:MM-SSTime zone: UTC +04:00

и нажимаю Save

после чего интерфейс меняется на русскоязычный.

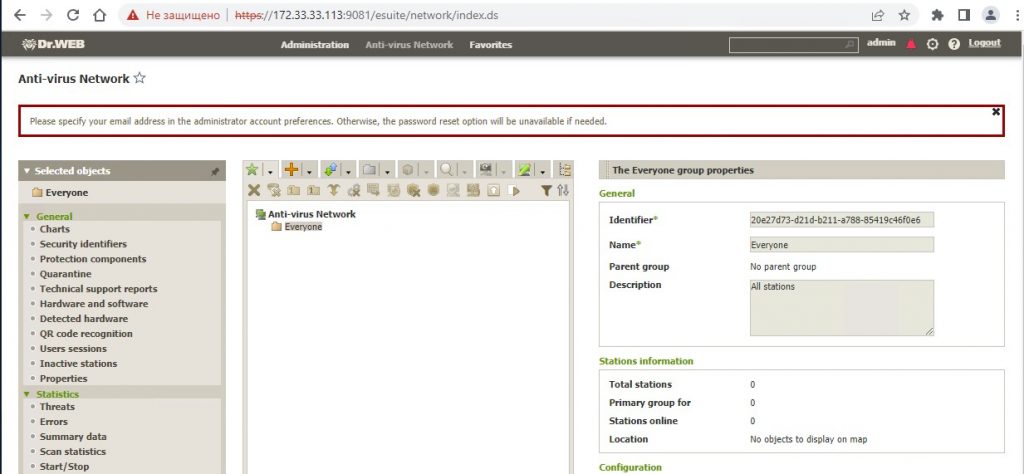

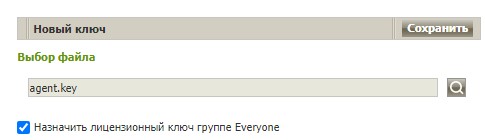

Шаг №4: Подключаю лицензионный ключ в Web—интерфейс:

URL: https://172.33.33.113:9081 - Login&Pass — режим Администрирование - (Лицензии) Менеджер лицензий — нажимаю на "+" (Добавить лицензионный файл)

Выбор файла: нажимаю значок "лупы" и указываю файл agent.key, т.к. я с Windows Server 2016 Standard подключился через браузер Google Chrome, то значит указываю путь где у меня лежит данный файл лицензии, к примеру, C:\soft\agent.key и нажимаю "Open"

На заметку: Dr.Web не проверяет сколько серверных частей у Вас развернуто, т.е. можно развернуть часть в офисе на базе Windows и часть на Linux, да не законно, но в рамках теста же.

Назначить лицензионный ключ группе Everyone: отмечаю галочкой

и нажимаю "Сохранить"

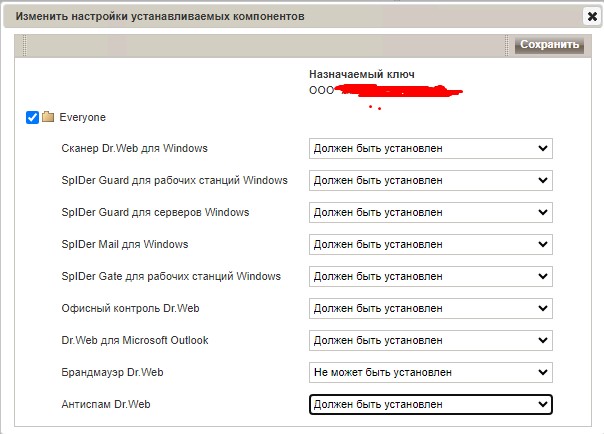

Отмечаю какие компоненты будут использовать

Сканер Dr.Web для Windows: Должен быть установленSpIDer Guard для рабочих станций Windows: Должен быть установленSpIDer Guard для серверов Windows: Должен быть установленSpIDer Mail для Windods: Должен быть установленSpIDER Gate для рабочих станций Windows: Должен быть установленОфисный контроль Dr.Web: Должен быть установленDr.Web для Microsoft Outlook: Должен быть установленБрандмауэр Dr.Web: Не может быть установленАнтиспам Dr.Web: Должен быть установлен.

и нажимаю "Сохранить"

По итогу получаю развернутый на Ubuntu 22.04 Server сервис антивирусной защиты все точно такое же как если бы сделано было бы на Windows системе и применив заметки блога https://win.ekzorchik.ru относящиеся к Dr.Web все также просто настраивается.

Т.е. я могу как для офиса создать профиль. группу, но доступ к этому серверу из вне сделать или выставить его во вне с подтверждение при добавлении учетной записи.

На этом данная заметка для самого себя успешно завершена, с уважением автор блога Олло Александр aka ekzorchik.