Для тестирования нужна сеть, которая не будет пересекаться с основной, как ее сделать? Что же я тестирую:

- Как работает

Exchange 2013и последующие версии - Отладка задумок с FOG Project

- Единый скрипт сборки образов +

winpeпод всеWindowsсистемы - И т.д

И вот с этим у меня теперь справляется связка Debian 10 + Proxmox 6.

Можно, конечно, на Debian(е) создать сеть и ее использовать для VM или же на роутере создать VLAN прокинуть его к хосту и после назначать ее VM и все таким образом настройки будут едины.

Один из моих хостов, оставшихся от занятия майнингом, имеет характеристики:

Motherboard: Gigabyte 970A-DS3PRAM: HMT451U6AFR8C x 4CPU: AMD FX(tm)-6300 Six-Core ProcessorHDD: (KINGSTON SA400S37480G, SBFKB1C2)VideoCard: заметка в процессе, как прокидывать внутрь VM.

У меня роутером (Mikrotik RB2011UiAS-2HnD) для общения с внешним миром и миром локальной техники выступает Mikrotik, а значит задействую его возможности. Дальнейшие действия буду проделывать на Mikrotik в консоли не GUI, чтобы проще было в дальнейшем вспоминать.

Шаг №1: Подключаюсь к своему роутеру через консоль командной строки хоста Proxmox:

https://IP&DNS:8006 – user&pass – Datacenter – Nodes – srv-proxmox – “>_ Shell”

root@srv-proxmox:~# ssh -l ekzorchik 172.100.100.1 [ekzorchik@srv-gw] > system routerboard print routerboard: yes model: 2011UiAS-2HnD serial-number: 613A052CHEA6 firmware-type: ar9344 factory-firmware: 3.22 current-firmware: 6.45.2 upgrade-firmware: 6.45.2

Шаг №2: У меня все сетевые физические интерфейсы моего роутера объединены в bridge1

Шаг №3: Создаю VLAN с любым номером (от 1 до 4094) и назначаю его на этот Bridge1:

[ekzorchik@srv-gw] > interface vlan add interface=bridge1 name=vlanproxmox vlan-id=1000

Шаг №4: Создаю список из сетей доступ к которым из созданного VLAN будет запрещен. Эти сети мои для различных целей дома (Management, Wi-Fi, Wi-Fi (guest), VPN/L2TP и т.д).

[ekzorchik@srv-gw] > ip firewall address-list add address=172.100.100.0/24 list=local_net [ekzorchik@srv-gw] > ip firewall address-list add address=172.35.35.0/24 list=local_net [ekzorchik@srv-gw] > ip firewall address-list add address=172.39.39.0/24 list=local_net

И т.д.

Шаг №5: Создаю/Обозначаю IP—адрес для vlanproxmox (VLAN ID=1000)

[ekzorchik@srv-gw] > ip address add address=172.50.50.1/24 interface=vlanproxmox network=172.50.50.0

Шаг №6: Активирую использование DHCP—сервиса для данного VLAN(а):

[ekzorchik@srv-gw] > ip pool add name=dhcp_vlan1000 ranges=172.50.50.2-172.50.50.50 [ekzorchik@srv-gw] > ip dhcp-server network add address=172.50.50.0/24 gateway=172.50.50.1 [ekzorchik@srv-gw] > ip dhcp-server add name=dhcp1000 address-pool=dhcp_vlan1000 disabled=no interface=vlanproxmox

Шаг №7: Теперь создаю правила в фаерволе ограничивающие что из этой сети VLAN ID=1000 доступ в интернет закрыт, доступ в локальные сети также закрыт:

[ekzorchik@srv-gw] > ip firewall filter add action=drop chain=forward comment="VLAN 1000 for Proxmox deny lan" dst-address-list=local_net src-address=172.50.50.0/24 [ekzorchik@srv-gw] > ip firewall filter add action=drop chain=forward out-interface=ether1-gateway src-address=172.50.50.0/24

Где ether1-gateway – это физический порт куда подается интернет моего провайдера.

Эти правила у меня в самом низу всех правил.

Шаг №8: Еще обязательно, ну как мне кажется должно быть выставлено ограничение с каких IP—сетей можно подключаться к самому Mikrotik, как через winbox или ssh:

[ekzorchik@srv-gw] > ip service set ssh address=172.100.100.0/24,172.35.35.0/24,172.39.39.0/24 [ekzorchik@srv-gw] > ip service set telnet address=172.100.100.0/24 [ekzorchik@srv-gw] > ip service set ftp address=172.100.100.0/24 [ekzorchik@srv-gw] >ip service set www disabled=yes [ekzorchik@srv-gw] >ip service set api disabled=yes [ekzorchik@srv-gw] >ip service set api-ssl disabled=yes [ekzorchik@srv-gw] >ip service set www-ssl disabled=yes

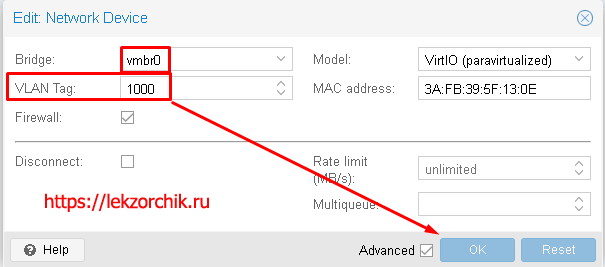

Шаг №9: Теперь перехожу к свойствам VM (виртуальной машины) хоста Debian 10 + Proxmox 6 и для сетевого адаптера указываю:

https://IP&DNS:8006 – user&pass – Datacenter – Virtual Machine – 100 (W10X64) – Hardware – Network Device (net1) – Edit просто вписываю ID-тег для Bridge, получается:

Bridge: vmbr0VLAN Tag: 1000Model: VirtIO (paravirtualized)

На заметку: Если VM только создаете, то выставляем ей сетевой адаптер E1000, по умолчанию Windows инсталлятор сможет с ней работать, а для другого уже нужно установить драйвера:

virtio-win-0.1.171.iso - latest drivervirtio-win-0.1.141.iso - current driver

Я же выше для уже существующей VM меняю сеть.

Бридж (Bridge) vmbr0 у меня настроен здесь.

И нажимаю ОК. Желательно предварительно VM выключить, внести изменения добавив VLAN и после включить, когда система виртуального контейнера запуститься вывод команды:

Win + R -> cmd.exe -> ipconfig /all будет следующим:

IPv4 Address: 172.50.50.50 (Preferred)Subnet Mask: 255.255.255.0Default Gateway: 172.50.50.1DHCP Server: 172.50.50.1DNS Servers: тут у меня адреса моего провайдера

Проверяю доступность ресурсов локальных сетей и интернета – доступа нет.

Шаг №10: Смотрю на Mikrotik(е) для себя какую информацию видит Mikrotik:

[ekzorchik@srv-gw] > ip dhcp-server print

в списке вижу имя сервера, отвечающего за VLAN ID=1000, зная его смотрю какие адреса с его помощью получили клиенты

[ekzorchik@srv-gw] > ip dhcp-server lease print where server="dhcp1000" Flags: X - disabled, R - radius, D - dynamic, B - blocked # ADDRESS MAC-ADDRESS HOST-NAME SERVER RATE-LIMIT STATUS 0 D 172.50.50.50 3A:FB:39:5F:13:0E W10X64 dhcp1000

Итого, вот такими вот простыми и универсальными действиями я достиг выполнения задачи по настройке изолированной сети для VM хоста Proxmox 10 в своей информационной инфраструктуре. Пока мне этого хватает. На этом я прощаюсь, с уважением Олло Александр aka ekzorchik.